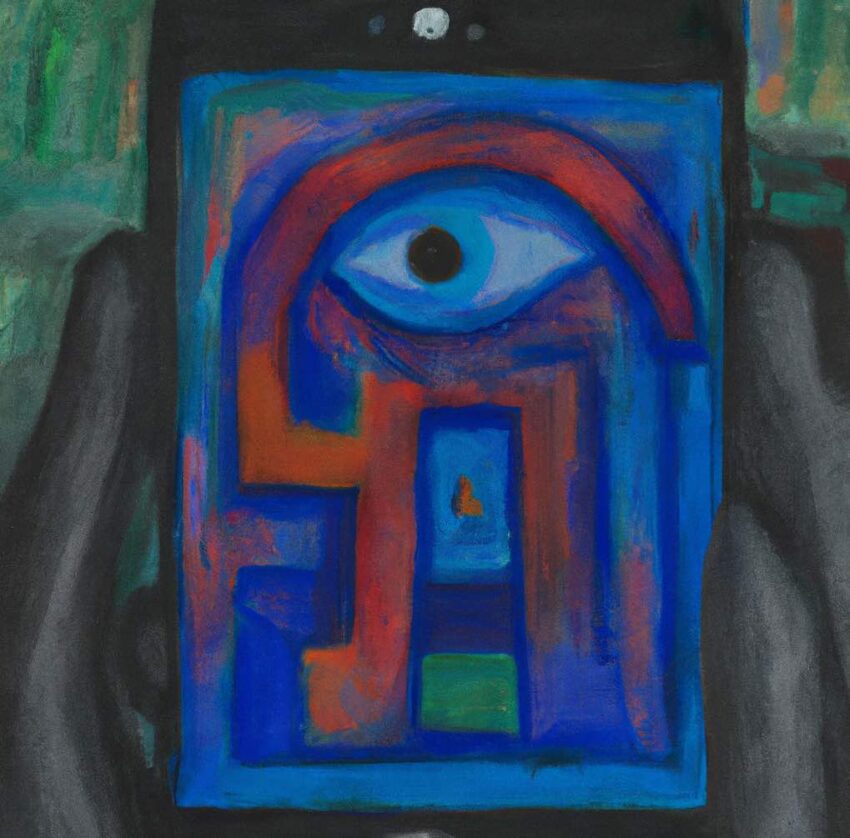

iPhone của ứng cử viên tổng thống Ai Cập, Ahmed Eltantawy, đã bị xâm nhập lần thứ hai, sử dụng một loạt lỗ hổng iOS trước đây chưa biết. Theo các nhà nghiên cứu từ Citizen Lab tại Trường Munk của Đại học Toronto, cuộc tấn công được hỗ trợ bởi chính phủ Ai Cập, sử dụng phần mềm gián điệp được gọi là Predator, được bán bởi một công ty tên là Cytrox. Chiến dịch này cũng liên quan đến phần cứng từ công ty Sandvine có trụ sở tại Ai Cập.

Cuộc tấn công được thực hiện thông qua các lỗ hổng “không cần nhấp chuột”, chuyển hướng điện thoại của mục tiêu đến một trang web độc hại khi anh ta truy cập bất kỳ trang web HTTP nào. Điều này được thực hiện bằng cách sử dụng một thiết bị kiểm tra gói trên một mạng di động Ai Cập, theo dõi các kết nối từ điện thoại của Eltantawy. Khi kết nối, chuỗi khai thác được kích hoạt, cài đặt phần mềm gián điệp Predator mà không cần bất kỳ hành động nào từ người dùng.

Nhóm Phân tích Mối đe dọa của Google tiết lộ rằng kẻ tấn công cũng có một khai thác riêng biệt cho các thiết bị Android, mà Google đã vá vào tháng 9 trước. Các lỗ hổng iOS, được vá trong phiên bản 16.7 và 17.0.1, bao gồm việc thực thi mã từ xa trong Safari, PAC bypass, và sự gia tăng đặc quyền cục bộ trong XNU Kernel.

Citizen Lab nhấn mạnh mức độ nghiêm trọng của việc sử dụng phần mềm gián điệp đánh thuê chống lại một thành viên cấp cao của đối lập dân chủ của một quốc gia, đặc biệt sau khi công bố ý định tranh cử tổng thống. Các hành động như vậy được coi là sự can thiệp trực tiếp vào các cuộc bầu cử tự do và công bằng, vi phạm quyền tự do ngôn luận, tụ tập và riêng tư.

Độ phức tạp của cuộc tấn công được nêu bật bởi việc sử dụng ba lỗ hổng iOS riêng biệt và phần cứng từ Sandvine. Mặc dù tiếp cận tinh vi, cuộc tấn công có thể bị chặn bằng cách bật tính năng “Lockdown” của Apple, được giới thiệu trong iOS vào năm trước.

Source: Arstechnica

Để giảm thiểu các mối đe dọa tiềm năng, điều quan trọng là cần thực hiện các biện pháp bảo mật mạng bổ sung với sự giúp đỡ của một đối tác đáng tin cậy như INFRA www.infrascan.net hoặc bạn cũng có thể tự thử bằng cách sử dụng check.website.