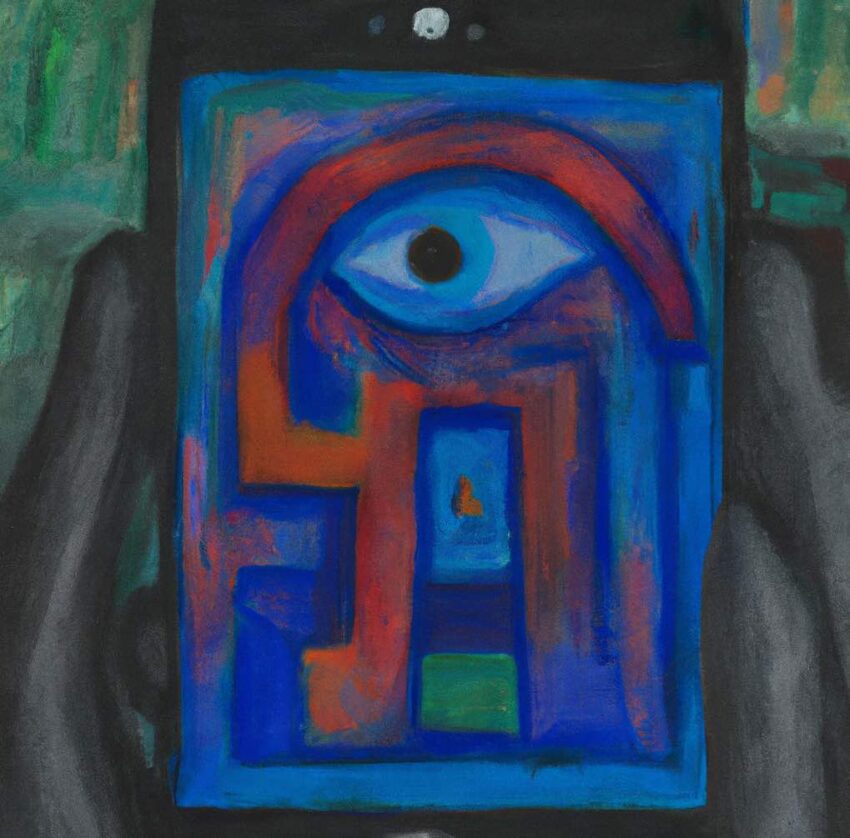

L’iPhone d’un candidat presidencial egipci, Ahmed Eltantawy, va ser piratejat per segona vegada, aprofitant una sèrie de vulnerabilitats d’iOS prèviament desconegudes. Segons investigadors del Citizen Lab de la Munk School de la Universitat de Toronto, l’atac va ser facilitat pel govern egipci, utilitzant un programari espia conegut com a Predator, venut per una empresa anomenada Cytrox. La campanya també va involucrar maquinari de Sandvine, una empresa amb base a Egipte.

L’atac es va realitzar a través de vulnerabilitats “sense clic”, que redirigien el telèfon de l’objectiu a un lloc web maliciós quan aquest visitava qualsevol lloc HTTP. Això es va aconseguir utilitzant un dispositiu d’inspecció de paquets en una xarxa mòbil egípcia, que monitoritzava les connexions del telèfon d’Eltantawy. Un cop connectat, es va activar la cadena d’explotació, instal·lant el programari espia Predator sense cap acció addicional per part de l’usuari.

El Grup d’Anàlisi d’Amenaces de Google va revelar que els atacants també tenien un exploit separat per a dispositius Android, que Google va corregir a principis de setembre. Les vulnerabilitats d’iOS, corregides en les versions 16.7 i 17.0.1, incloïen l’execució de codi remot a Safari, un esquivament PAC i una escalada de privilegis locals al Kernel XNU.

Citizen Lab va subratllar la gravetat d’utilitzar programari espia mercenari contra un membre sènior de l’oposició democràtica d’un país, especialment després d’anunciar la seva intenció de presentar-se com a president. Aquestes accions es veuen com una interferència directa en les eleccions lliures i justes, violant els drets a la llibertat d’expressió, reunió i privadesa.

La complexitat de l’atac va ser destacada pel seu ús de tres vulnerabilitats d’iOS separades i maquinari de Sandvine. Malgrat l’enfocament sofisticat, l’atac podria ser bloquejat activant la funció “Lockdown” d’Apple, introduïda a iOS l’any anterior.

Source: Arstechnica

Per mitigar amenaces potencials, és important implementar mesures addicionals de ciberseguretat amb l’ajuda d’un soci de confiança com INFRA www.infrascan.net o bé pots provar-ho tu mateix utilitzant check.website.