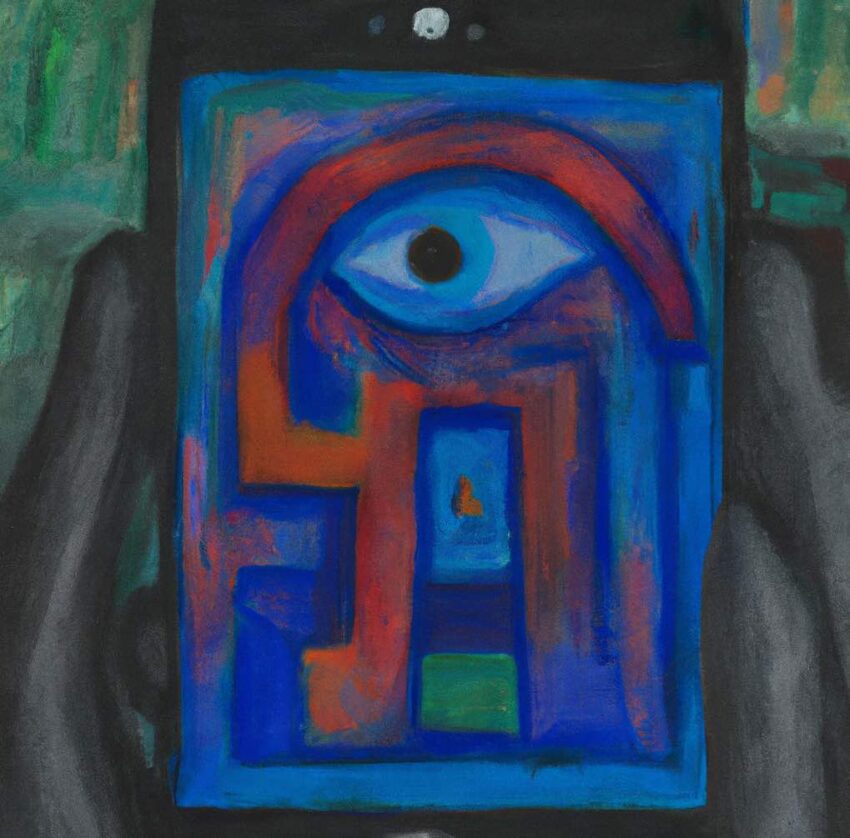

El iPhone de un candidato presidencial egipcio, Ahmed Eltantawy, fue hackeado por segunda vez, aprovechando una serie de vulnerabilidades de iOS previamente desconocidas. Según investigadores del Citizen Lab de la Munk School de la Universidad de Toronto, el ataque fue facilitado por el gobierno egipcio, utilizando un spyware conocido como Predator, vendido por una empresa llamada Cytrox. La campaña también involucró hardware de Sandvine, una empresa con base en Egipto.

El ataque se llevó a cabo a través de vulnerabilidades “sin clic”, que redirigieron el teléfono del objetivo a un sitio web malicioso cuando visitó cualquier sitio HTTP. Esto se logró utilizando un dispositivo de inspección de paquetes en una red celular egipcia, que monitoreaba las conexiones del teléfono de Eltantawy. Una vez conectado, se activó la cadena de explotación, instalando el spyware Predator sin ninguna acción adicional por parte del usuario.

El Grupo de Análisis de Amenazas de Google reveló que los atacantes también tenían un exploit separado para dispositivos Android, que Google parcheó a principios de septiembre. Las vulnerabilidades de iOS, corregidas en las versiones 16.7 y 17.0.1, incluían la ejecución de código remoto en Safari, un bypass PAC y una escalada de privilegios locales en el Kernel XNU.

Citizen Lab subrayó la gravedad de usar spyware mercenario contra un miembro senior de la oposición democrática de un país, especialmente después de anunciar su intención de postularse para presidente. Tales acciones se ven como una interferencia directa en elecciones libres y justas, violando los derechos a la libertad de expresión, reunión y privacidad.

La complejidad del ataque fue destacada por su uso de tres vulnerabilidades de iOS separadas y hardware de Sandvine. A pesar del enfoque sofisticado, el ataque podría ser bloqueado activando la función “Lockdown” de Apple, introducida en iOS el año anterior.

Source: Arstechnica

Para mitigar posibles amenazas, es importante implementar medidas adicionales de ciberseguridad con la ayuda de un socio de confianza como INFRA www.infrascan.net o puede intentarlo usted mismo utilizando check.website.